工程院沈昌祥院士:用可信计算构筑网络安全

11月3日,第一届中国互联网安全领袖峰会(Cyber Security Summit)在北京国家会议中心拉开帷幕。这次峰会由中央网信办网络安全协调局指导,腾讯公司、中国电子技术标准化研究院、中国金融认证中心、中国信息安全认证中心共同主办。来自政府机构、互联网企业、科研院所的数百位精英齐聚一堂,共谋互联网安全之道。

来自中国工程院的沈昌祥院士发表了“用可信计算构筑网络安全”的主题演讲。对可信计算进行了全面的介绍。

(图1:沈昌祥院士)

以下为致辞全文:

最近《求是》杂志发表了我的署名文章,《用可信计算构筑网络安全》,主要从三个方面来说:可信可用方能安全交互,主动满意方能有效防护,自主创新方能安全可控。为什么能防控?可信计算是一个免疫的计算,构成新的计算体系结构,回顾一下目前我们搞网络安全的“老三样”:病毒、检测、防护。因为安全的问题是攻击者利用设计者的缺陷实施攻击,这是防不胜防的。美国在05年已经否定了这个“老三样”,以前美国也是在按照这个思路,认为十几年来的网络安全是没有成效的,于是在06年重新调整了研究计划。

那什么是可信计算呢?可信计算是信息安全的保护,是指计算的结构达到预期的效果,计算全过程可控不会被干扰,状态有没有改变,重要的信息数据保密程度,这样跟别的系统一样可以达到自己和非己,预测有害的要消灭。

至于计算体系结构的问题:计算科学也是螺旋式上升,开始是计算机,而后是个人计算机;个人计算机出来以后很快互联网话,变成信息共享。因此说个人的计算机确实是免疫系统的一部分。隔离起来消灭病毒,这是缺少免疫,缺少保护的体系机构,所以要用体系结构来考虑。

(图2 可信计算技术结构框架)

这样就形成了安全的可信体系框架,尤其是在云计算、大数据、移动互联网、虚拟动态等等新的计算环境上。这样可以做到体系机构可信、操作行为可信、资源配置可信、数据存储可信、策略管理可信。这样构成了三重防护体系,安全管理创新支撑下面的防御框架:可信的节点、可信的应用、可信的计算环境,有系统管理、安全管理、审计管理。

我们可以达到攻击者进不去,非授权者重要信息拿不到,然后窃取保密信息看不懂。这是中国的创新,早在1992年正式立项研究并规模应用,早于TCG经过长期攻关,形成了自主创新的体系。整个体系结构是以密码为基础,芯片为支撑,主板为平台,软件为核心,网络为纽带,应用成体系。作为工程师要有标准,我们已初步形成了体系标准,因为技术标准要有密码,主体标准还要有芯片、住板、软件、网络,然后是配套标准然后成体系。TCG要科学要合理,为什么?TCG的准确性两个方面:一个是密码体制的局限性,这是采用了RSA,因此管理上使用起来很复杂,而且不可正面安全,链条断了以后什么都守不住了;第二个结构的不合理,目前还主要停留在工程层面,尚缺乏比较完善的理论模型。

TPCM外挂,子程序调用被动模式,这个结构TPCM是一个模块,相当于一个打印机一样,所谓的可信、检查,所以我们自主密码方案,要主动控制芯片,计算和可信要双节点融合,双系统体系结构,三元三层对等的架构。

那用可信计算怎么构建网络安全管理体系呢?目前我们已经具备了这个条件了,在中长期科学发展规划也表明,以可信网络为重点。重点十二五项目也提到发展可信,现在已经有很多的可信技术,很多的产品已经出现,尤其是2014年4月16号在中关村成立了可信计算产业联盟。

“五可”和“一有”,要基于对开源代码的理解,完全自主编写代码:第一个要可编,第二个要可知,第三个要可重构,第四个要可信,第五个要可用。现在就是用可信使得我们东西能够安全的运用,把大家融合起来。然后要有自己的知识产权,要信赖计算PCG、手机,第二个要改造,加强PCL卡,第三个要配USB接口加一个可信模块,同样能够得到安全可信的支撑,以便于推广。

为什么能够主动免疫呢?因为可信架构是安全管理创新支撑下管理的体系,有系统管理,系统内部的资源主体科技有区别,防止冒充;第二个在安全策略,就是访问者的规则有明确的规定,有检查还有控制;第三个客体运行时的状态要及时的报警,这样可以主动的防控。

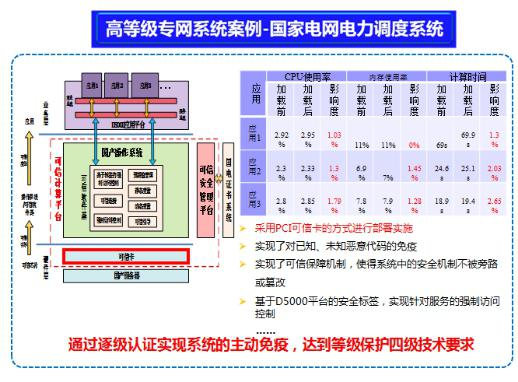

保驾护航以后可能漏洞更多,如何免疫?有三个方面的性能,第一个是资源可信的度量,要可信必须改变我的状态;第二个数据可信存储,要把资源篡改窃取是不可行的;第三个行为可信鉴别,要有行为监控,这样可以做到构建高等安全可信系统,现在更重要的是要有生态环境,要形成基于网络支持的生态环境,基于互联网的生态环境,我们将要发布生态环境。那我们有很多可以构建自己的可控系统,以国家电力系统调度系统的示范。这张图是我们电网系统的可信强度高等级的系统已经全面推广了,我们解决三大问题,第一个对线路是免疫的,对应用软件一切给予否定。

|